探索底层奥秘:UEFI PEI固件后门

2024-05-31 12:27:33作者:齐冠琰

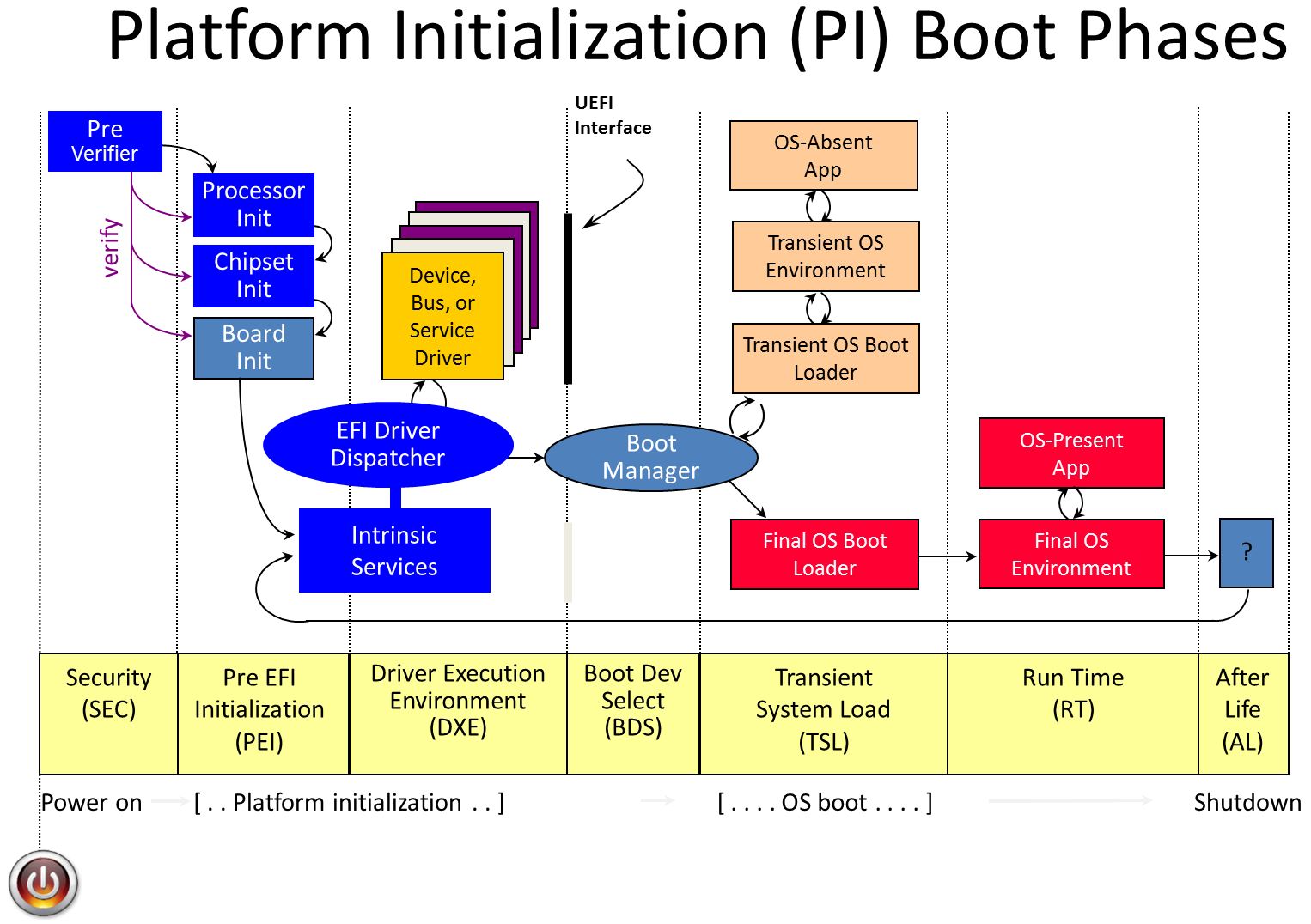

在这个数字化时代,对硬件和软件的深度控制成为了安全研究者和技术爱好者的重要课题。今天,我们向您推荐一个独特的开源项目——PEI阶段的UEFI固件后门。这个项目允许在平台初始化(PI)的早期阶段,即Pre EFI Init(PEI)期间执行任意C语言编写的代码,为低级平台配置操纵提供了前所未有的可能。

该项目包括以下组件:

PeiBackdoor.py:一个Python程序,用于感染原始闪存图像或单独的UEFI PEI驱动程序。- 提供32位和64位的PEI后门二进制文件。

- 项目配置文件和其他源代码。

应用场景

潜在的应用场景非常广泛,包括但不限于:

- 在RAM初始化期间修改

REMAPBASE、REMAPLIMIT等主机控制器寄存器以进行Intel管理引擎RAM的UMA重映射攻击。 - 锁定

TSEGMB寄存器使系统管理模式代码易受DMA攻击。 - 实现其他需要篡改早期平台初始化代码的邪恶行为。

技术实现

PeiBackdoor.py利用了Capstone engine和pefile这两个Python库,它们可以帮助您轻松地注入和操作二进制代码。用户可以在payload.c中编写自己的PEI阶段代码,并通过Payload()函数调用它。此外,config.h允许您调整后门设置。

构建过程需要Visual Studio 2008和EDK2源码,按照提供的步骤,您可以轻松编译并部署PEI后门。

命令行选项

该工具提供灵活的命令行选项,可以感染现有PEI驱动图像或整个UEFI闪存图像,甚至支持指定要感染的目标函数。

真实硬件上的运行

获取当前PEI驱动的图像,对其进行感染,然后将感染后的图像写回主板ROM,即可在真实硬件上运行。对于某些设备,可以直接感染原始闪存图像,无需重新构建PEI固件分区。

总之,这个项目不仅是一个有趣的实验,也为高级系统探索和安全测试提供了强大的工具。无论您是研究者还是技术爱好者,如果你对硬件底层有浓厚的兴趣,那么这个项目无疑值得你一试。现在就加入,揭开UEFI PEI固件的秘密世界吧!

登录后查看全文

热门项目推荐

GLM-5智谱 AI 正式发布 GLM-5,旨在应对复杂系统工程和长时域智能体任务。Jinja00

GLM-5智谱 AI 正式发布 GLM-5,旨在应对复杂系统工程和长时域智能体任务。Jinja00 GLM-5-w4a8GLM-5-w4a8基于混合专家架构,专为复杂系统工程与长周期智能体任务设计。支持单/多节点部署,适配Atlas 800T A3,采用w4a8量化技术,结合vLLM推理优化,高效平衡性能与精度,助力智能应用开发Jinja00

GLM-5-w4a8GLM-5-w4a8基于混合专家架构,专为复杂系统工程与长周期智能体任务设计。支持单/多节点部署,适配Atlas 800T A3,采用w4a8量化技术,结合vLLM推理优化,高效平衡性能与精度,助力智能应用开发Jinja00- QQwen3.5-397B-A17BQwen3.5 实现了重大飞跃,整合了多模态学习、架构效率、强化学习规模以及全球可访问性等方面的突破性进展,旨在为开发者和企业赋予前所未有的能力与效率。Jinja00

Kimi-K2.5Kimi K2.5 是一款开源的原生多模态智能体模型,它在 Kimi-K2-Base 的基础上,通过对约 15 万亿混合视觉和文本 tokens 进行持续预训练构建而成。该模型将视觉与语言理解、高级智能体能力、即时模式与思考模式,以及对话式与智能体范式无缝融合。Python00

Kimi-K2.5Kimi K2.5 是一款开源的原生多模态智能体模型,它在 Kimi-K2-Base 的基础上,通过对约 15 万亿混合视觉和文本 tokens 进行持续预训练构建而成。该模型将视觉与语言理解、高级智能体能力、即时模式与思考模式,以及对话式与智能体范式无缝融合。Python00 MiniMax-M2.5MiniMax-M2.5开源模型,经数十万复杂环境强化训练,在代码生成、工具调用、办公自动化等经济价值任务中表现卓越。SWE-Bench Verified得分80.2%,Multi-SWE-Bench达51.3%,BrowseComp获76.3%。推理速度比M2.1快37%,与Claude Opus 4.6相当,每小时仅需0.3-1美元,成本仅为同类模型1/10-1/20,为智能应用开发提供高效经济选择。【此简介由AI生成】Python00

MiniMax-M2.5MiniMax-M2.5开源模型,经数十万复杂环境强化训练,在代码生成、工具调用、办公自动化等经济价值任务中表现卓越。SWE-Bench Verified得分80.2%,Multi-SWE-Bench达51.3%,BrowseComp获76.3%。推理速度比M2.1快37%,与Claude Opus 4.6相当,每小时仅需0.3-1美元,成本仅为同类模型1/10-1/20,为智能应用开发提供高效经济选择。【此简介由AI生成】Python00 ruoyi-plus-soybeanRuoYi-Plus-Soybean 是一个现代化的企业级多租户管理系统,它结合了 RuoYi-Vue-Plus 的强大后端功能和 Soybean Admin 的现代化前端特性,为开发者提供了完整的企业管理解决方案。Vue08

ruoyi-plus-soybeanRuoYi-Plus-Soybean 是一个现代化的企业级多租户管理系统,它结合了 RuoYi-Vue-Plus 的强大后端功能和 Soybean Admin 的现代化前端特性,为开发者提供了完整的企业管理解决方案。Vue08- RRing-2.5-1TRing-2.5-1T:全球首个基于混合线性注意力架构的开源万亿参数思考模型。Python00

Qwen3.5Qwen3.5 昇腾 vLLM 部署教程。Qwen3.5 是 Qwen 系列最新的旗舰多模态模型,采用 MoE(混合专家)架构,在保持强大模型能力的同时显著降低了推理成本。00

Qwen3.5Qwen3.5 昇腾 vLLM 部署教程。Qwen3.5 是 Qwen 系列最新的旗舰多模态模型,采用 MoE(混合专家)架构,在保持强大模型能力的同时显著降低了推理成本。00

项目优选

收起

deepin linux kernel

C

27

11

OpenHarmony documentation | OpenHarmony开发者文档

Dockerfile

578

3.91 K

Ascend Extension for PyTorch

Python

402

483

openEuler内核是openEuler操作系统的核心,既是系统性能与稳定性的基石,也是连接处理器、设备与服务的桥梁。

C

360

225

暂无简介

Dart

816

201

React Native鸿蒙化仓库

JavaScript

313

365

本项目是CANN提供的数学类基础计算算子库,实现网络在NPU上加速计算。

C++

903

713

🎉 (RuoYi)官方仓库 基于SpringBoot,Spring Security,JWT,Vue3 & Vite、Element Plus 的前后端分离权限管理系统

Vue

1.41 K

792

昇腾LLM分布式训练框架

Python

123

150

AscendNPU-IR是基于MLIR(Multi-Level Intermediate Representation)构建的,面向昇腾亲和算子编译时使用的中间表示,提供昇腾完备表达能力,通过编译优化提升昇腾AI处理器计算效率,支持通过生态框架使能昇腾AI处理器与深度调优

C++

93

160